Сьогодні я як завжди встав, і почав читати новини періодично перегортаючи нові репозіто-рії GitHub'a в рандомном порядку і наткнувся на RMS яка була завантажена буквально 20 годин тому.

Автор: Roddy Santana, huracan.cc

Сьогодні я як завжди встав, і почав читати новини періодично перегортаючи нові репозиторії GitHub'a в рандомном порядку і натрапив на RMS яка була завантажена буквально 20 годин назад людиною який тільки зареєструвався на GitHub'е зовсім, проте опис мене зацікавило. Воно означає «DWARF - модульна програма віддаленого управління системою (RMS) яка може обійти безліч різних файрволлов і систем виявлення шкідливого трафіку за рахунок використання різних технік комунікації між ботом і сервером».

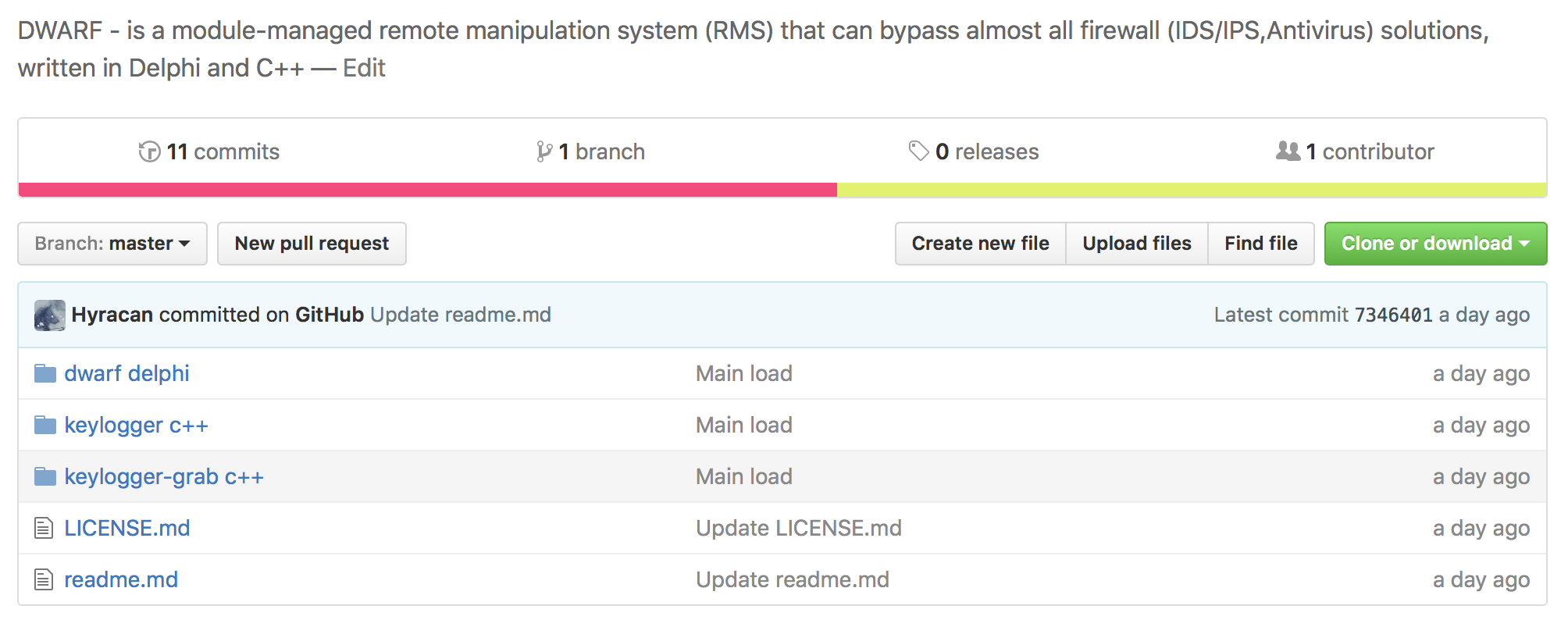

Картинка # 1, скріншот сховища DWARF на GitHub

Інформація про комунікації між ботом і сервером, а так-же про

Моє цікавість узяла гору над мою нужду збиратися і я поліз розглядати репозиторій. Сумарно, в репозиторії я побачив 3 директорії (див. Картинку # 1)

Наскільки ми можемо зрозуміти, DWARF Delphi це сам RMS, але я б краще його назвав лоадером, адже насправді в DWAF'е дуже мало самого управління системою. Центр системи як написано в описі - це також модуль, який відповідає за комунікацію між ботом і сервером. Основне що мене в цій комунікації цікавило це яким чином була реалізована така річ як обхід IPS / IDS, адже вони бачать відразу сполуки, так що обійти їх досить складно (навіть якщо використовувати SSL, hostname все одно залишається видимим і адміністратор може його побачити як нестандартний ). Автор же пішов іншим шляхом, комунікація між «ботом і сервером» проводиться за рахунок SMTP сервера, за рахунок простого листа в якому передаються команди, а сам «бот» згодом звертається до SMTP сервера для того щоб перевірити чи не прийшли команди йому на виконання . Давайте ж розглянемо як можна обійти IDS / IPS за рахунок SMTP і листів використовуючи Gmail.

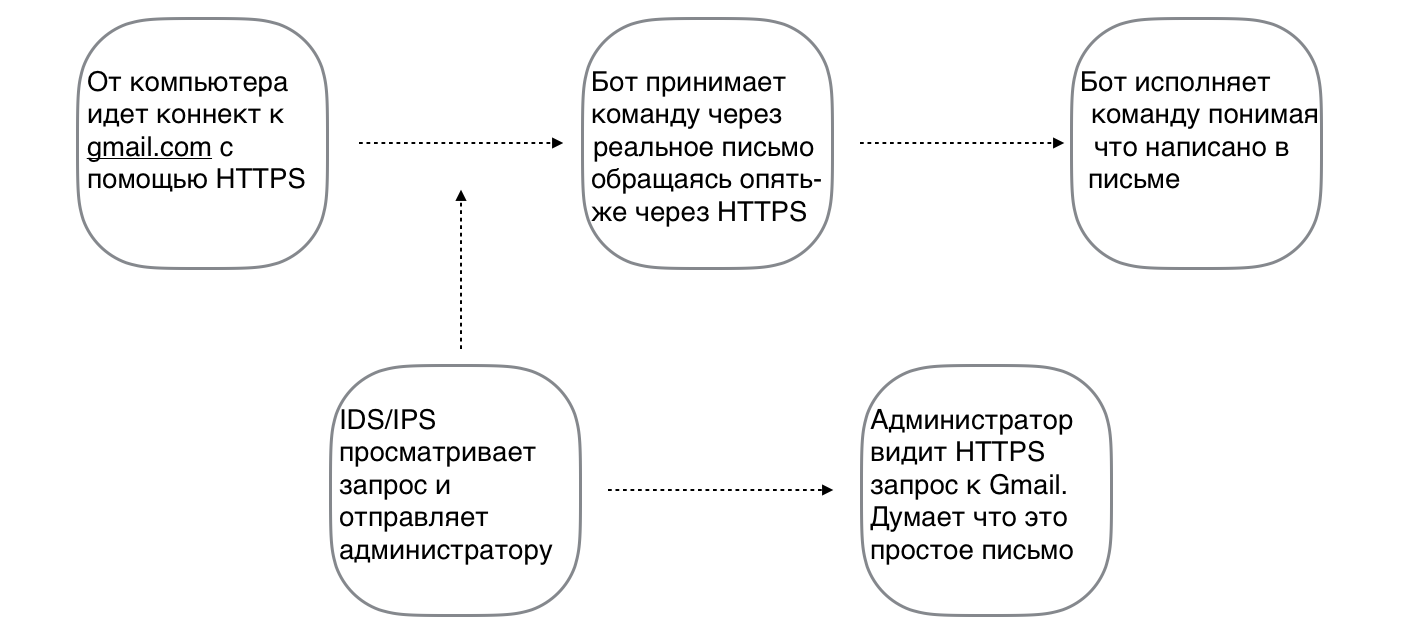

Уявімо що ми компанія в США яка має в своєму штаті 40 співробітників, кожен з цих співробітників може мати приватний email-ящик який знаходиться під будь-яким доменним ім'ям (який керівництво або адміністратор в основному не знають). Наше завдання - відправити команду N боту, наприклад яка довантажити кейлоггер (про нього пізніше). Виглядати це все буде ось так (див. Картинку # 2)

Картинка # 2, система комунікації між «ботом і сервером»

На зображенні # 2 показаний найбільш стандартний варіант роботи комунікації DWARF, швидше за все адміністратор не буде звертати уваги на HTTPS запит до gmail.com оскільки не додасть цьому великого значення. Хотілося б також уточнити, що підкачка модулів на DWARF здійснена за рахунок HTTPS протоколу до також довіреній ресурсу (можна налаштувати в вихідному коді, для ідеалу вважаю треба використовувати Google Disk, або який-небудь такий-же довірений ресурс, щоб адміністратор нічого не запідозрив)

Інформація про модулях

Тепер же перейдемо до модулів які нам автор надає, це звичайний «Кейлоггер» (записування натискань клавіш) і «Кейлоггер-формграббер» (записування натискань клавіш в певному вікні). Не будемо концентруватися на першому, там і так все зрозуміло, нам цікаво що з себе пропонує «Кейлоггер-формграббер» і його реалізація. Як я вже написав раніше, він записує натиснення клавіш в певному вікні які були вказані при використанні команди. Вікна можуть бути як «Steam» так і «QIWI», я маю на увазі що цей модуль кейлоггера може збирати інформацію, що вводиться не тільки на вікнах, але так-же і на «вікнах браузера», якщо подумати - реалізація так-же задоволена проста , проте розумна, оскільки це не зовсім те ж саме що форм-граббер, але за рахунок невеликої автоматизації можна буде так-же вицеплять паролі і логіни (наприклад для QIWI коли людина почне писати «+» запустити записування всіх даних і таким чином зібрати пароль, включаючи те що після + в основному людина дописує номер телефону і вво дит пароль), а якщо розглядати вручну, то визначити логін або пароль не складає ніяких проблем. Автор також пише що DWARF підтримує Google Chrome, Internet Explorer, TOR, Opera, підтримка інших браузерів відсутня. Далі людина який становив «readme» повідомляє що обидва модуля (на які ділиться Кейлоггер) обходять всі про-активні захисту Kaspersky і ESET, а так-же повністю непомітний для антивірусів, після закінчення роботи модуля він вивантажується і результат так-же відправляється через пошту , а модуль видаляється з комп'ютера автоматично подчищая все що від нього залишилося і що може згодом послужити до висновку що даний модуль колись працював на цій системі.

Картинка # 3, приклад того як логи кейлоггера передаються від бота.

Далі автор повідомляє що DWARF підтримує призначені для користувача модулі, ті які вже включені в систему написані на C ++, і всі модулі які вже включені в DWARF це окремий файл з .dll розширенням який працює окремо від основи.

В кінці опису можна помітити що RMS (якщо його так можна назвати) працює повністю з під призначеного для користувача режиму, вміє «таємно запускатися» і не містить нічого в реєстрі або msconfig'е, а ще попереджає що у DWARF немає жодної системи захисту від його закриття, оскільки даний софт був зроблений для тестування власної системи безпеки, наш наступний параграф буде з цим пов'язаний.

Захист від DWARF

Переходимо ж на те як можна захиститися від DWARF і як модифікувати свою вже існуючу антивірусну систему або систему виявлення вторгнень / атак. Дуже простий і зручний варіант захисту - це підміна SSL сертифікатів на всіх комп'ютерах які вам належать для дешифрування HTTPS трафіку на рівні IPS / IDS (Intrusion Prevention System, Intrusion Detection System), за рахунок цього ми зможемо вручну переглядати HTTPS трафік, особливо нам буде цікаво які файли наші співробітники скачують на робочі комп'ютери, і тут ми зможемо виявити що один із співробітників скачав використовуючи HTTPS з певною посилання .dll файл яка не здається стандартним, і згодом запобігти шпигунство. Для автоматизації цих процесів можна поставити правило, при якому якщо IPS / IDS виявить скачування файлу з розширенням .dll або .exe - воно сповістить адміністратора про цю дію, ось власне і все.

Спасибі за прочитання, це мій перший досвід в написанні статті такого розміру і на таку тему, я буду дуже вдячний критиці і допомоги.